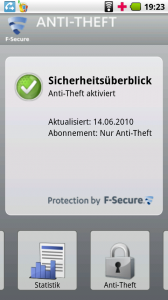

Der finnische Hersteller für Security Produkte F-Secure bietet das Teilprodukt Anti-Theft Mobile, aus der F-Secure Mobile Security kostenlos für Android, Symbian OS und Windows Mobile zum Download an.

Es gibt bereits einige Produkte im Android Market, die es erlauben das eigene Telefon zu lokalisieren, sollte es verloren gegangen sein. F-Secures Anti-Theft Mobile konzentriert sich ebenfalls voll und ganz auf die notwendigen Funktionen, die mit dem Verlust des eigenen Gerätes zusammenhängen. So kann man als Benutzer sein Telefon „finden“ lassen, also den Standort auf einer Karte anzeigen, das Gerät über die Ferne sperren und als letzte Lösung gar sämtliche Daten löschen.

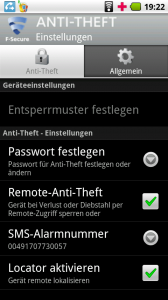

In Anti-Theft Mobile trägt man, wie von Konkurrenzprodukten schon bekannt, eine alternative Rufnummer ein, auf die Nachrichten gesendet werden können, sollte man sein Telefon verlieren. Ist das Gerät nun verloren gegangen und ein Dieb tauscht die SIM-Karte aus, wird das Gerät gesperrt und man erhält eine Nachricht unter welcher Nummer das eigene Gerät zu erreichen ist.

Mittels Kurznachrichten mit Steuerbefehlen kann man das Gerät sperren, lokalisieren (sofern GPS aktiviert) oder die Daten löschen. Die zur Verfügung stehenden Befehle dazu lauten:

- #lock#<eigener Sicherheitscode> (an die Nummer des Handys senden um das Gerät zu sperren)

- #locate#<eigener Sicherheitscode> (an die Nummer des Handys senden um das Gerät zu lokalisieren)

- #wipe#<eigener Sicherheitscode> (an die Nummer des Handys senden um die Daten zu löschen)

F-Secure Anti-Theft gibt es kostenlos über die mobile Webseite des Herstellers (QR Code in der Sidebar), dort den entsprechenden Download auswählen.

Zur Installation auf dem Gerät sind zwei Abfragen zu bestätigen, einmal die, dass man die Nutzungshinweise gelesen hat und einmal ob man seine eigene Telefonnummer an F-Secure übermitteln möchte. Die zweite Nachricht kann mit nein bestätigt werden, sofern man keine Aufnahme in Marketing und sonstige Analyseauswertungen wünscht.

Anti-Theft Mobile ist somit eine kostenlose Alternative zu Produkten wie WaveSecure, bietet allerdings auch weniger Umfang (Möglichkeiten zum remote Backup fehlen). Die enthaltenen Funktionen sind jedoch im Falle des Geräteverlusts viel Wert!

Der langjährige Windowsnutzer legt sein tägliches Augenmerk auf den Virenschutz und ist stets bedacht, das Programm eines Herstellers einzusetzen, welchem man die Kompetenz zuspricht dies besonders gut zu tun. Wechselt dieser Windowsnutzer nun auf Linux erwartet ihn eine andere Welt. Nach einem Wechsel auf Linux, werde ich von den wechselnden Leuten oft gefragt, ob Hersteller XY (durch den vorher unter Windows benutzen Softwareanbieter ersetzen), für Linux auch eine Version anbieten würde und die Reaktion auf die Antwort, dass man darauf eigentlich getrost verzichten kann, ist fast immer Ungläubigkeit.

Der langjährige Windowsnutzer legt sein tägliches Augenmerk auf den Virenschutz und ist stets bedacht, das Programm eines Herstellers einzusetzen, welchem man die Kompetenz zuspricht dies besonders gut zu tun. Wechselt dieser Windowsnutzer nun auf Linux erwartet ihn eine andere Welt. Nach einem Wechsel auf Linux, werde ich von den wechselnden Leuten oft gefragt, ob Hersteller XY (durch den vorher unter Windows benutzen Softwareanbieter ersetzen), für Linux auch eine Version anbieten würde und die Reaktion auf die Antwort, dass man darauf eigentlich getrost verzichten kann, ist fast immer Ungläubigkeit.