SSH ist eine sehr gute Möglichkeit, aus der Ferne auf die eigenen Rechner/Server zugreifen zu können, jedoch ist es nicht die flexibelste oder stabilste Variante. Mosh will hier Abhilfe schaffen und da ich es schon lange nutze, möchte ich euch die Vorteile zeigen und kurz beschreiben, wie schnell es installiert ist.

SSH nutzt TCP als Protokoll und erwatet bei jeder Änderung und Eingabe einen Handshake, der bestätigt, dass die übermittelten Daten verarbeitet wurden. Dadurch kommt es bei schlechten Verbindungen zu Wartezeiten, Abbrüchen der Verbindung und der Unfähigkeit, beim Wechsel eines Netzes, die Verbindung aufrecht zu erhalten.

Mosh kommt als Ersatz für SSH, der sich jedoch zur Aushandlung der Verbindung und der Authentifizierung, des bestehenden SSH-Servers bemächtigt und danach die Verbindung übernimmt. Mosh arbeitet über UDP und ist in der Lage ein Roaming zu realisieren, sprich Wechsel zwischen Netzwerken (vom mobil -> WLAN usw.) werden somit ohne Abbruch der Verbingung möglich. Ebenfalls können Verbindungen, die durch den Wechsel in den Stromsparmodus eines Notebooks mit SSH abgebrochen wurden, mit Mosh zu einem späteren Zeitpunkt einfach wieder weitergeführt werden.

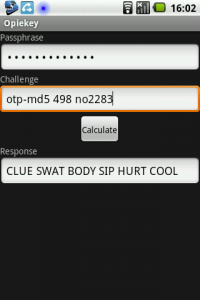

Ihr seht also, Mosh ist flexibler und wird von mir daher bevorzugt. Entsprechende Android-Clients, die Mosh unterstützen gibt es ebenfalls, ich nutze hierzu:

[appbox googleplay com.sonelli.juicessh]

Was müsst ihr aber tun, damit Mosh auf eurem Ubunturechner oder Server genutzt werden kann?

Mosh installiert ihr durch den simplen Aufruf von: sudo apt-get install mosh

Voraussetzung ist, ihr habt einen SSH-Server laufen, sollte das nicht der Fall sein, könnt ihr vorher einen installieren: sudo apt-get install openssh-server

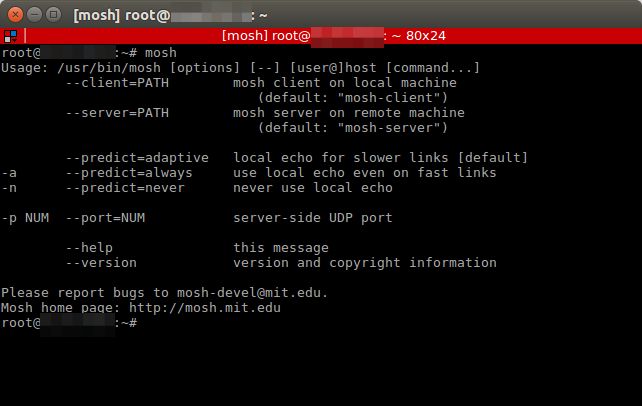

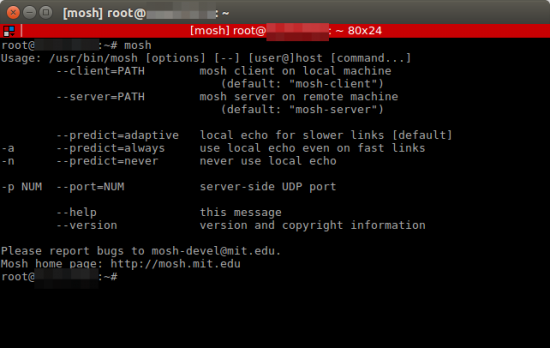

Mosh müsst ihr, wie oben beschrieben, natürlich auch auf dem Rechner installiert haben, von dem aus ihr zugreifen wollt, ist das aber geschehen, so könnt ihr, wie ihr das von SSH kennt, identisch auf den Zielrechner zugreifen: mosh user@servername.domain

Nutzt ihr für SSH einen Port, der abweichend vom Standardport 22 ist, könnt ihr den Port im Aufruf anhängen: mosh user@servername.domain:2222

Das ist auch schon das Hexenwerk und ich hoffe ich konnte euch damit weiterhelfen und eine flexiblere Art des Zugriffes präsentieren. Ich könnte nicht mehr ohne, weil ich notorisch dafür bekannt bin, zwischen Netzwerken zu springen, meiner Verbindungen schlicht zu vergessen und das Notebook zuzuklappen oder oder oder… 😉