Die Sicherheit von Verbindungen ist nicht nur in öffentlichen WLANs wackelig, wer seine Verbindungen gerne über einen Server, der sich in der eigenen Aufsicht befindet, tunneln möchte, der sucht nach Lösungen. Eine dieser Lösungen möchte ich euch heute vorstellen: tsocks!

Habt ihr einen Server mit aktiviertem SSH Server? Im Zweifelsfall nutzt ihr SSH bereits um Verbindungen zu tunneln, eventuell sogar die Option, über SSH einen Socks Proxy zu erstellen. Nutzt man SSH nämlich mit folgendem Aufruf:

ssh -D 1234 benutzer@servername.domain

Kann man im Anschluss Programmen wie zum Beispiel Firefox (sofern sie es erlauben einen Proxy einzutragen), einen Socks Proxy auf localhost mit Port 1234 (in diesem Beispiel) zuweisen um die Verbindungen dann über den Zielserver ins Netz zu tunneln. Leider bleiben hier Anwendungen aussen vor, die keinen Proxy eintragen lassen. Möchte man nun keinen Systemweiten Proxy eintragen und vor allem wieder austragen, wenn man keinen Proxy nutzen möchte, dann kann man mit tsocks, eine etwas bequemere Variante nutzen, denn tsocks erstellt quasi einen Wrapper und erlaubt es einzelne Programme mit Proxynutzung zu starten. Dies bietet die wunderbare Möglichkeit nur bestimmte Anwendungen über einen Tunnel zu jagen oder gar unterschiedliche Tunnel zu nutzen.

Unter Ubuntu und Debian-Systemen ist tsocks in den Paketquellen vorhanden und kann über:

sudo apt-get install tsocks

installiert werden. Eine kurze Anpassung später – denn tsocks bindet auf die aktuell geltende IP – kann man die Konfiguration auf die eigenen Wünsche biegen.

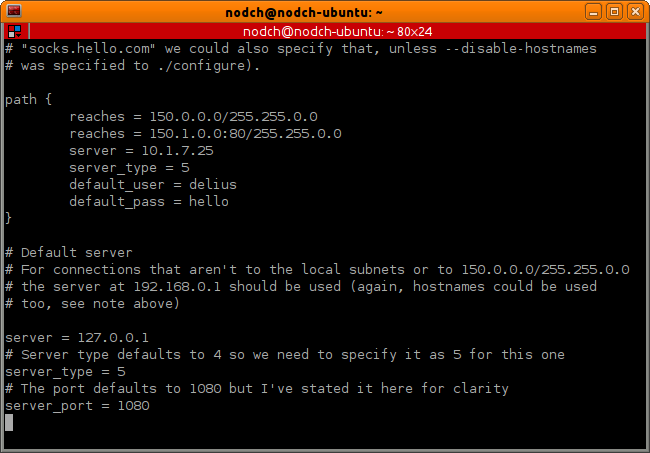

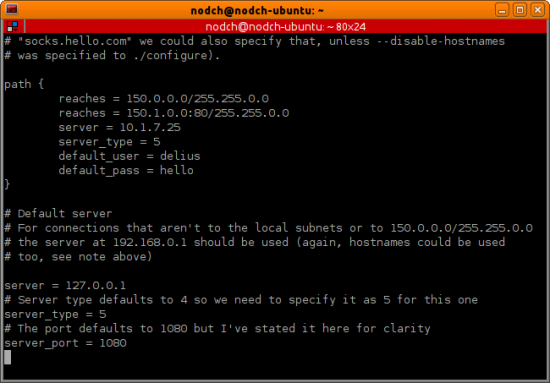

sudo vi /etc/tsocks.conf

Die Einträge „server“ und „server-port“ kann man nach eignen Gusto anpassen, für den server empfiehlt sich die 127.0.0.1, als Port kann man nutzen, was man möchte, oder den Standardport von tsocks beibehalten (siehe Screenshot).

Nun startet man SSH und generiert einen Socks Proxy, der den zuvor beschriebene Port nutzt:

ssh -D 1080 benutzer@servername.domain

Nun kann man die gewünschten Anwendungen mit tsocks starten, zum Beispiel die Browser:

tsocks firefox

tsocks google-chrome

Generell kann man beinahe jede Anwendung mittels tsocks starten und nutzen, hierzu einfach tsocks gefolgt vom Programmnamen aufrufen, auch Parameter können wie gewohnt an die Anwendung übergeben werden.

So spart man sich Proxies in den Programmen einzutragen und kann Anwendungen nutzen, die gar keinen Proxy eintragen lassen. Ideal für öffentliche Netze, Urlaube und und und…

Viel Spaß damit und gerne weitersagen, denn eure Freunde freuen sich bestimmt über ein Mehr an Sicherheit!