Malicious Software, also Software, die mit böswilliger Software Schaden auf dem Zielsystem anrichten soll, ist auf allen Betriebssystemen zu Hause, auch auf Linux. Ganz besonders bösartige Zeitgenossen sind sogenannte Rootkits, wie ihr diese ausfindig macht, das zeigen wir euch heute:

Neben Viren, Würmer, Spam, Phishing und sonstigen Angriffen auf euer System, sind Rootkits eine sehr unangenehme Möglichkeit, schadhaften Code auf eurem PC oder Server auszuführen, oder diesen im schlimmsten Fall sogar komplett fernzusteuern.

Rootkits, sofern sie vom Rootkit Hunter erkannt werden, auf die Spur zu kommen, ist jedoch ein recht einfaches Unterfangen. Der Rootkit Hunter ist in den Ubuntu Paketquellen vorhanden und kann einfach über Apt installiert werden:

sudo apt-get install rkhunter

Der Rootkit Hunter arbeitet mit einer Signaturdatenbank, die man vor dem ersten Check auf den aktuellen Stand bringen sollte, damit neuere Rootkits ebenfalls erkannt werden können:

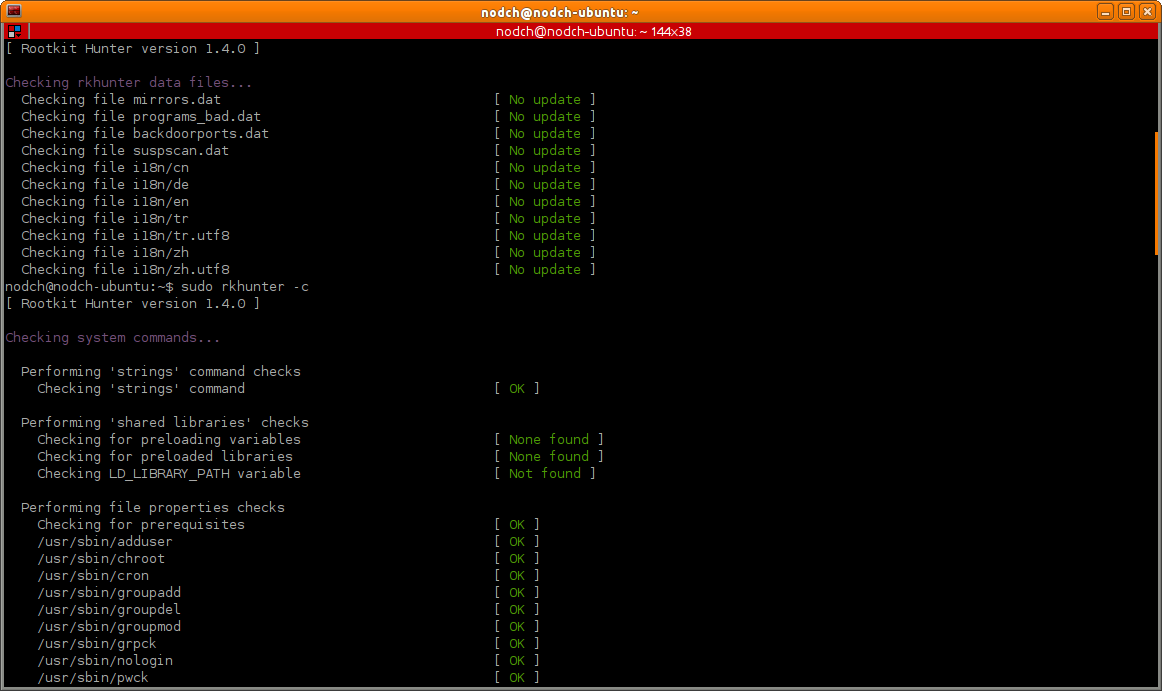

sudo rkhunter –update

Ist die Datenbank auf dem aktuellen Stand, kann der Scan beginnen:

sudo rkhunter -c

Der Check verläuft in unterschiedlichen Schritten, erst wird nach Änderungen oder Auffälligkeiten bei Systemkommandos geschaut, bevor es dann an den Rootkit-Check geht und anschliessend weitere Malware- und Netzwerk-Checks durchgeführt werden. Der Rootkit Hunter legt für Systemdateien MD5 Hashs an und kann somit Veränderungen zwischen den Scans feststellen, auch fehlerhafte Dateiberechtigungen oder versteckten Dateien kommt man mit dem Rootkit Hunter zuverlässig auf die Spur.

Sind diese Überprüfungen durchgeführt worden, so kann man sich den Gesamtbericht unter /var/log/rkhunter.log anschauen. Ausgegebene Warnungen werden beschrieben und sollten genauer betrachtet werden.

Für falsche Warnungen kann man Whitelist-Einträge anlegen, die dann im nächsten Scan ignoriert werden und somit keinen erneuten Fehlalarm auslösen. Beispiele zu Whitelist-Einträgen befinden sich in der Configdatei unter /etc/rkhunter.conf

Rootkit Hunter richtet sich primär an Administratoren, aber auch Endanwender, die eine Einzelplatzinstallation von Ubuntu nutzen, sollten ihren PC in regelmässigen Abständen einem Scan unterziehen!