Wie der Chaos Computer Club (CCC) heute auf seiner Webseite mitteilte, sei ihm eine Schadsoftware zugespielt worden, die vom „Besitzer“ mit dem Verdacht auf einen Bundestrojaner vermerkt wurde.

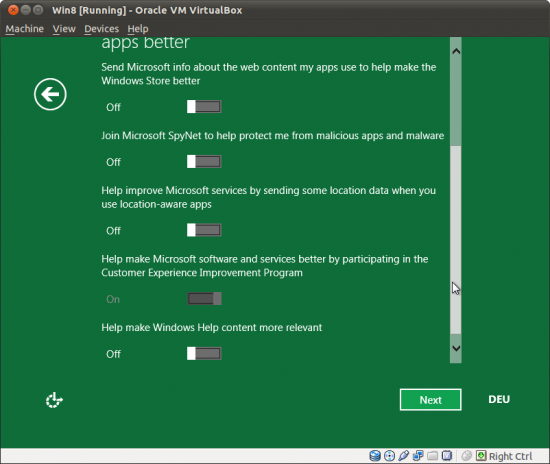

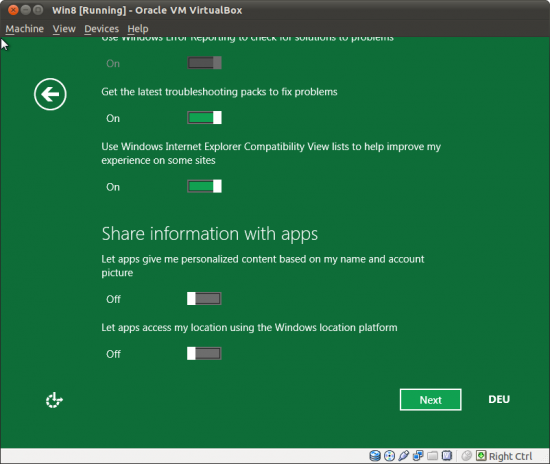

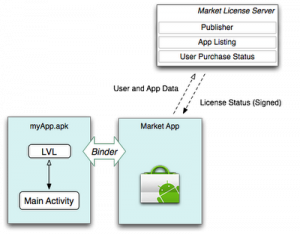

Der CCC analysierte die Schadsoftware [1], die aus einer Windows-DLL ohne exportierenden Routinen bestand. In 20-seitigen Bericht [2] wird der Aufbau der Software beschrieben, die von Beginn an in der Lage ist Funktionen nachzuladen, hierzu sind zwei externe Server IP-Adressen fest in den Programmcode eingebunden. Die Software enthält einen Keylogger, der in der Lage ist Eingaben von Google Chrome, Firefox, Skype, MSN Messenger, ICQ, Yahoo Messenger und weiterer Software abzufangen und zu übermitteln. Ebenfalls sind Funktionen enthalten um Screenshots zu tätigen, Zugriff auf Peripherie wie das Mikrofon oder die Webcam zu erhalten, gerade in Verbindung mit Skype.

Der CCC bemängelt in seiner Analyse darüberhinaus die fehlenden Sicherheitsfunktionen und die schlechte Programmierung (immer in Hinsicht auf den Verdacht dass eine Regierungsstelle hinter der Software steht), so werden die übermittelten Daten nur unzureichend verschlüsselt, ebenso schützt sich die Schadsoftware nicht gegen erneute externe Übernahmen, ist also gefährdet selbst zu einer Hintertür weiterer Angreifer zu werden.

Ob hinter der entdeckten und analysierten Schadsoftware tatsächlich eine behördliche Organisation steckt, kann nicht abschliessend bewiesen werden. Vermutlich wird hierzu in den nächsten Tagen ein Dementi veröffentlicht werden, greift der CCC doch sehr stark in Richtung Regierung an und vermutet einen Bundestrojaner, wie er in der ursprünglichen Fassung im Februar 2008 durch das Bundesverfassungsgericht abgelehnt wurde. Der Ersatz der „Quellen-Telekommunikationsüberwachung“ (Quellen-TKÜ), als genehmigte Variante, die sich ausschliesslich auf die Telekommunikation zu beziehe habe, würde durch eine solche Schadsoftware, wie der vom CCC analysierten, die nachladbare Funktionen erlaubt, widersprechen.

F-Secure hat die Software indes in ihre Datenbank aufgenommen [3] und erkennt sie als „Backdoor:W32/R2D2.A“, einem String im Code geschuldet, der vor der Ausführung einer Datenübermittlung genutzt wird.

Was sagt ihr zum Fund des CCC und der Vermutung eines Bundestrojaners?