Erst kürzlich haben wir euch gezeigt, wie es möglich ist unter Android mit der App SSH Tunnel, seinen Datenverkehr in öffentlichen WLANs zu verschlüsseln. Dort erwähnte ich, das es möglich ist mit Hilfe einer SSH- oder einer VPN-Verbindung den Datenverkehr getunnelt über einen Proxy Server laufen zu lassen. Hier möchte ich euch nun zeigen, wie einfach es ist, OpenVPN unter Android zu benutzen.

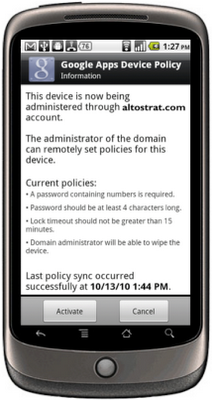

![]() Wir bedienen uns dafür wieder einer kostenlosen App namens OpenVPN Settings. Um diese App nutzen zu können benötigt ihr root und zusätzlich muss die OpenVPN Binary vorhanden sein. (Und BusyBox)

Wir bedienen uns dafür wieder einer kostenlosen App namens OpenVPN Settings. Um diese App nutzen zu können benötigt ihr root und zusätzlich muss die OpenVPN Binary vorhanden sein. (Und BusyBox)

Die App lässt sich ähnlich leicht bedienen wie die App SSH Tunnel. Ihr benötigt ein OpenVPN Zertifikat und die Konfiguration, von dem Server mit dem ihr euch verbinden möchtet. Ob das nun das Zertifikat des Netzes eurer Firma ist, eures heimischen Computers oder eines Servers im Internet ist dabei völlig egal. Einfach die Zertifikat Dateien in ein Verzeichnis namens „openvpn“ eurer SD Karte legen (z.B. [sws_highlight hlcolor=“fbfac7″] /sdcard/openvpn/mein-zertifikat.cert(.key|.ovpn)[/sws_highlight]) und danach in der App das Zertifikat auswählen. Ihr werdet nun mit dem OpenVPN Server verbunden und seht dann eine Notifiction das ihr verbunden seid, wo ihr auch eure aktuelle Datenrate seht. Ob die OpenVPN Binary vorhanden ist könnt ihr ganz einfach prüfen. Sie müsste wenn dann in [sws_highlight hlcolor=“fbfac7″]/system/bin/openvpn[/sws_highlight] oder [sws_highlight hlcolor=“fbfac7″]/system/xbin/openvpn[/sws_highlight] liegen. Auf meinem Gerät war die OpenVPN Binary mit Cyanogen 6 schon verfügbar. Für all diejenigen, die die Binary noch nicht haben hab ich unten ein kleines HowTo abgehangen.

Nun benötigt ihr nur noch einen lauffähigen VPN Server um das ganze zu benutzen. Der liebe @nodch wird in kürze noch ein kleines HowTo schreiben wie man OpenVPN korrekt unter Ubuntu aufsetzt. Dann ist euer Android Gerät ein vollwertiges Mitglied des Netzes und ihr dürft alles machen wozu ihr berechtigt seid. Ich persönlich schalte jeden morgen den Rechner an meinem Arbeitsplatz so an 🙂

[sws_toggle1 title=“Installation der OpenVPN Binary (Zum anschauen klicken)“]Ihr benötigt ein gerootetes Gerät um BusyBox und OpenVPN zu installieren. Bitte beachtet das auf manchen CustomROMs wie Cyanogen das schon mitinstalliert ist!

- Verschafft euch root

- Ladet euch BusyBox aus dem Android Market falls nicht vorhanden

- Installiert BusyBox am besten nach [sws_highlight hlcolor=“fbfac7″] /system/xbin [/sws_highlight]

- Ladet euch nun den OpenVPN Installer aus dem Android Market

- Installiert OpenVPN ebenfalls am besten nac [sws_highlight hlcolor=“fbfac7″] /system/xbin [/sws_highlight]

- Fertig 🙂

Diese Vorgehensweise sollte bei den meisten Geräten/Firmwares funktionieren, ich kann es leider aber nicht für alle Garantieren.[/sws_toggle1]

Was werdet ihr lieber benutzen? VPN oder SSH?